Şu anda Loom, Ledgerlive ve Black Desert gibi popüler uygulamaların ücretsiz sürümleri altında sofistike ve endişe verici bir MAC kötü amaçlı yazılım saldırısı gerçekleştirilmektedir.

Bu iyi organize edilmiş saldırı, mağdurları cazibe etmek için meşru görünümlü Google reklamlarının ve kimlik avı e-postalarının bir kombinasyonunu kullanıyor. Kötü amaçlı yazılım kampanyası, MacPaw'da CleanMyMac uygulamalarıyla bilinen bir siber güvenlik grubu olan Moonlock tarafından keşfedildi. Başlangıçta, tehdit, yaygın olarak kullanılan bir ekran kayıt aracı olan tezgahı taklit etmekle sınırlı görünüyordu, ancak daha fazla araştırma, daha geniş bir uygulamaların hedeflendiğini ortaya koydu.

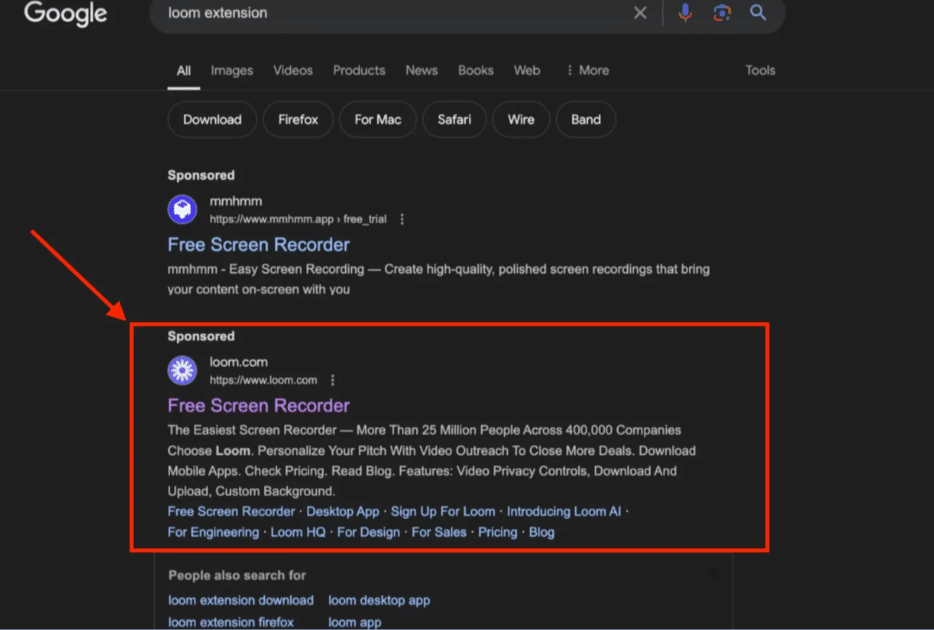

Moonlock Lab'ın soruşturması, resmi tezgah uygulaması gibi görünen bir Google reklamını fark ettiklerinde başladı. Reklam meşru görünüyordu, kullanıcıları güvenilir bir kaynağı tıklamaya ikna etti. Ancak, bağlantıyı tıkladıktan sonra, kullanıcılar Smokecoffeeshop [.] Com'da barındırılan resmi Loom web sitesine neredeyse aynı bir siteye yönlendirildi. Bu site, kullanıcıları Stealer kötü amaçlı yazılım içeren kötü amaçlı bir dosya indirmeye teşvik etti. Kampanya, Figma, TunnelBlick (VPN), Callzy ve şüpheli bir şekilde adlandırılmış bir dosya olan BlackDesertPersonalConforyOutUbepartners [.] DMG gibi diğer popüler uygulamaların sahte yazılımları dağıtmak için kullanılmaktadır.

Devamını oku:Sparkcat kötü amaçlı yazılım, iOS ve Android'deki enfekte uygulamalardan kripto para birimini nasıl çalıyor

Özellikle endişe verici, kötü amaçlı yazılımların gerçek uygulamaları kripto para yöneticisi LedgerLive gibi zararlı sürümlerle değiştirme yeteneğidir. Kötü niyetli klon indirildikten sonra, saldırganlar potansiyel olarak kurbanların kripto para cüzdanlarına erişebilir ve boşaltabilir. Bu kötü niyetli sürüm, meşru uygulamanın görünümünü ve işlevselliğini taklit etmek için tasarlanmıştır, bu da kullanıcıların uzlaşmayı tespit etmesini zorlaştırır. Moonlock Lab'ın bulguları, Stealer'ın dosyaları, donanım bilgilerini, şifreleri, tarayıcılardan alınan verileri ve anahtarlık dökümü kimlik bilgilerini alabildiğini doğrular.

Kampanya, Crazy Evil olarak bilinen iyi organize edilmiş bir grup tarafından düzenlenmiş gibi görünüyor. Bu grup, kullanıcıları zararlı yazılım indirmek için kandırmak için aldatıcı Google destekli URL'ler kullanır. Moonlock Lab'ın soruşturması, yüksek kötü amaçlı yazılım derneği ve kötü amaçlı yazılım olarak işaretlenmiş çok sayıda dosya olan bir hükümet kuruluşuna bağlı bir IP adresi tespit etti. Bu IP adresi, 23 Temmuz 2024'ten itibaren kampanyadan MacOS ile ilgili dosyaları barındırdı.

Kendilerini korumak için Mac kullanıcıları proaktif önlemler almalıdır. Dosyaları indirirken, Google reklamları veya en iyi arama sonuçları gibi güvenilir kaynaklardan bile her zaman çift kontrol edin. Moonlock motoru ile CleanMymac X gibi güvenilir kötü amaçlı yazılım araçlarıyla düzenli olarak taramak, kötü amaçlı yazılımların bulunmamasına yardımcı olabilir. Ayrıca, yazılımı güncel tutmak bilinen güvenlik açıklarına karşı korumak için çok önemlidir. Kullanıcılar ayrıca kimlik avı planlarını önlemek için bilinmeyen gönderenlerden sözleşme veya anlaşmalar sunan e -postalar konusunda da dikkatli olmalıdır.

Apple'ın yerleşik güvenlik özellikleri, bekçi ve xprotect, kötü amaçlı yazılımlara karşı ekstra koruma sağlar ve varsayılan olarak etkinleştirilir.

(aracılığıylaMoonlock laboratuvarı)